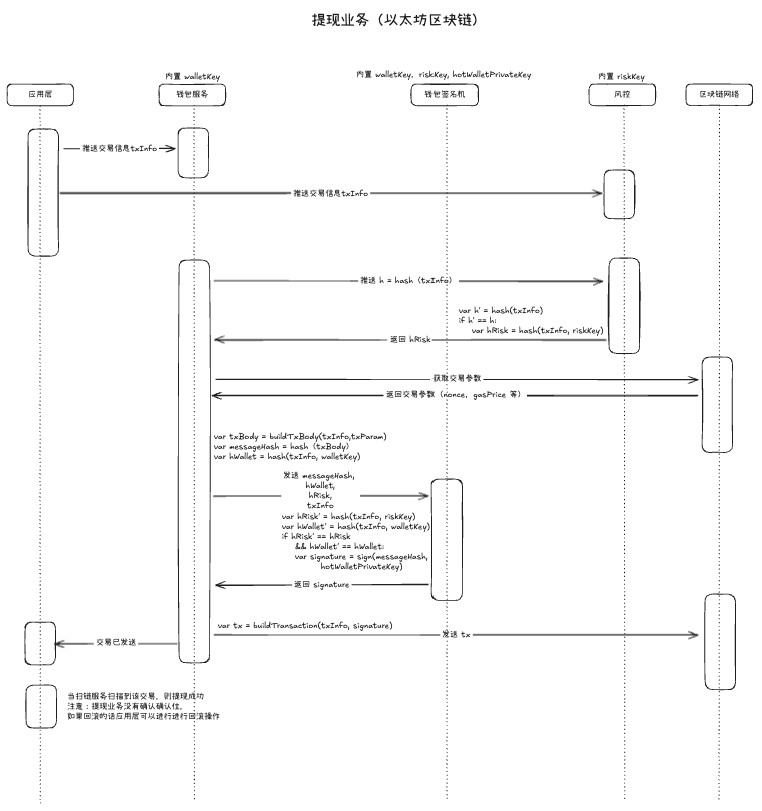

整体解读:流程的核心目标

这个流程要解决的核心问题是:如何在保证用户资产绝对安全的前提下,自动化地处理用户的提现请求?

这里的“安全”包含了几个层面: 1. 防外部攻击:防止黑客窃取服务器权限后,直接调用服务盗走资金。 2. 防内部作恶:防止单个服务(如钱包服务)被攻破或出现恶意代码后,能够独立完成资金盗窃。 3. 防数据篡改:防止提现请求在系统内部流转时,被中间人(无论是黑客还是被攻破的内部服务)篡改,例如修改提现地址或金额。

为了实现这些目标,该流程设计了三个关键角色: * 钱包服务 (Wallet Service):负责处理业务逻辑,构建交易。 * 风控系统 (Risk Control):负责审核交易的合规性和风险,是第一道安全门。 * 签名机 (Signer Machine):一个高度隔离和安全的硬件/环境(如图中的 TEE),是私钥的唯一保管者和使用者,是最后一道、也是最坚固的安全门。

流程分步详解(结合图文)

我们将整个流程拆解为四个主要阶段:

阶段一:提现请求与初始化

- 用户 -> 业务平台 -> 钱包服务

- 用户在前端发起提现。

- 业务平台(如交易所的后端服务)接收到请求,进行初步的业务校验(如账户余额是否足够)。

- 校验通过后,将提现的核心信息(

txBody,包括提现到哪个地址、多少金额等)推送给钱包服务。

阶段二:核心安全校验 - “双重授权”

这是整个流程中最关键的安全设计。钱包服务不能自己直接去签名,它必须先获得风控系统的“授权”,然后才能向签名机请求签名。

-

钱包服务 <-> 风控系统 (第一次校验:数据一致性与风控许可)

- 钱包服务计算

hashTxBodyW = hash(txBody)。 - 钱包服务将这个哈希值(

hashTxBodyW)发送给风控系统。 - 风控系统用自己收到的

txBody也计算一个哈希值hashTxBodyR = hash(txBody)。 - 核心校验点 1:风控系统比较

hashTxBodyW是否等于hashTxBodyR。- 为什么? 这是为了确保从业务平台传递过来的交易信息,在到达钱包服务和风控系统时是完全一致的,没有在中间被篡改。如果被篡改,两个哈希值将不同。

- 获取风控“印章”:如果哈希一致,说明数据可信,风控系统开始执行自己的风控规则(如检查是否为黑名单地址、提现频率是否异常等)。

- 风控通过后,风控系统会生成一个带自己“签名”的凭证:

riskKeyTxBodyHash = Hash(riskKey, txBody)。riskKey是只有风控系统和签名机知道的密钥。这个哈希值相当于风控系统盖的一个“防伪印章”,它声明:“我(风控系统)已经审核并通过了这笔交易(txBody)”。

- 风控系统将这个“印章”(

riskKeyTxBodyHash)返回给钱包服务。

- 钱包服务计算

-

钱包服务准备签名物料 (获取钱包“印章”)

- 钱包服务收到了风控的“印章”,现在它需要准备自己的“印章”。

- 它会先去链上获取交易需要的最新参数,比如

nonce和gasPrice。 - 然后,它将这些参数和

txBody组合起来,生成最终需要被签名的交易哈希messageHash。 - 同时,它也生成自己的“防伪印章”:

walletKeyTxBodyHash = Hash(walletKey, txBody)。walletKey是只有钱包服务和签名机知道的密钥。这个哈希值相当于钱包服务声明:“我(钱包服务)确认要对这笔交易(txBody)发起签名请求”。

阶段三:终极安全关卡 - TEE 签名机签名

现在,钱包服务集齐了所有材料,准备请求最终的签名。

-

钱包服务 -> 签名机 (请求签名)

- 钱包服务将以下四个关键信息打包发送给签名机:

messageHash:真正需要签名的内容。txBody:原始交易信息,用于校验。riskKeyTxBodyHash:风控系统的“印章”。walletKeyTxBodyHash:钱包服务的“印章”。

- 钱包服务将以下四个关键信息打包发送给签名机:

-

签名机内部的交叉验证 (第二次校验:授权来源与数据一致性)

- 签名机(运行在 TEE 等安全环境中)是整个系统的信任根。它预先绑定并安全地存储了

walletKey和riskKey。私钥也同样被加密存储在内,绝不离开这个环境。 - 核心校验点 2:签名机收到请求后,不直接签名。它会独立地、重新进行一次验证:

- 它用自己存储的

riskKey和收到的txBody计算riskKeyTxBodyHash_Sign = Hash(txBody, riskKey_Sign)。然后比较riskKeyTxBodyHash_Sign是否等于钱包服务传来的riskKeyTxBodyHash。- 为什么? 这确保了这笔交易确实经过了风控系统的审核。因为只有真正的风控系统才能生成正确的“印章”,任何伪造的请求都会在这里被识破。同时也再次确保了交易数据在离开风控后没有被篡改。

- 它用自己存储的

walletKey和收到的txBody计算walletKeyTxBodyHash_Sign = Hash(txBody, walletKey_Sign)。然后比较walletKeyTxBodyHash_Sign是否等于钱包服务传来的walletKeyTxBodyHash。- 为什么? 这确保了签名请求确实来自于合法的钱包服务,而不是一个被黑客控制的、乱发请求的仿冒进程。

- 它用自己存储的

- 执行签名:只有当以上两个哈希值全部验证通过后,签名机才会加载私钥,对

messageHash进行签名,生成Signature。 - 签名机将

Signature返回给钱包服务。

- 签名机(运行在 TEE 等安全环境中)是整个系统的信任根。它预先绑定并安全地存储了

阶段四:交易广播与最终确认

- 钱包服务 -> 区块链网络 -> 用户

- 钱包服务拿到

Signature后,将其与完整的交易体组装成一笔可以在链上广播的、已签名的交易。 - 钱包服务将这笔交易广播到区块链网络。此时,它会先通知业务平台“交易已发送”,用户会看到“处理中”或“已广播”的状态。

- 系统中的一个扫链服务 (Listener/Scanner) 会持续监控区块链。当监听到这笔交易被打包上链后,它会通知钱包服务。

- 钱包服务更新交易状态为“成功”,并通知业务平台。

- 业务平台最终通知用户“提现成功”。

- 钱包服务拿到

架构图(TEE)的角色

您提供的第二张图很好地解释了“签名机”的物理实现。

- TEE (Trusted Execution Environment):这就是“签名机”的载体。它是一个基于硬件隔离的安全区域,CPU保证了TEE内部的代码和数据无法被外部操作系统(如EC2实例的OS)读取或篡改。私钥就存放在这里。

- EC2:这是“钱包服务”和可能的“风控系统”运行的地方。这是一个“非可信”或“热”环境,即使EC2服务器被黑客完全控制,黑客也无法访问到TEE里的私钥。

- vsock:这是EC2与TEE之间通信的方式,是一种安全的虚拟机套接字通信机制。

- Fh = Hash(walletKey + txBody):这正是我们在上面分析的生成“印章”的过程。

Fh对应walletKeyTxBodyHash,Fwh对应riskKeyTxBodyHash。

总结:这个流程的优越性

- 最小权限原则:每个组件只拥有完成自己任务所必需的权限和信息。钱包服务不知道私钥,风控不知道私钥,只有签名机知道,但签名机没有主动发起交易的能力。

- 多方制衡 (Separation of Duties):一笔提现必须同时获得“钱包服务”和“风控系统”的确认,签名机才会执行。任何一方被攻破,都无法独立完成资金转移。

- 防篡改链条:通过

Hash(key, txBody)这种形式的“印章”,将授权和具体的交易内容绑定。如果交易内容在流转过程中被修改,印章就会失效,流程中断。 - 硬件级安全:将最核心的资产(私钥)和操作(签名)放在TEE这样的硬件安全环境中,极大地提升了防御能力,即使服务器被完全攻破,私钥依然安全。

总而言之,这是一个教科书级别的CEX热钱包提现安全方案,通过层层校验和职责分离,构建了一个纵深防御体系。